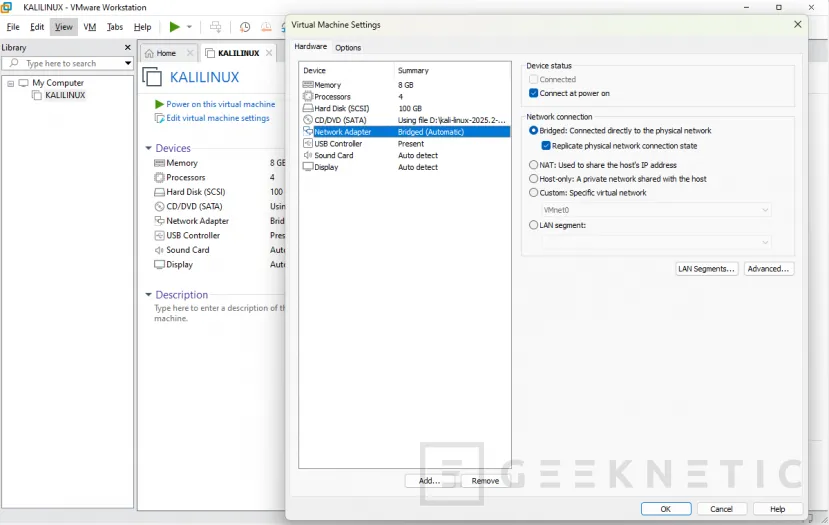

Virtualización Segura: Cómo configurar interfaces en VMware Workstation para evitar fugas de datos

por Raúl Unzué 1Network Adapters: El arte de conectar lo invisible

Cuando empezamos en el mundo de la virtualización, es muy común centrarse únicamente en cuánta RAM o cuántos núcleos de CPU le asignamos a nuestra máquina virtual. Sin embargo, cualquier administrador con experiencia, sabe que el verdadero corazón de un laboratorio o de una infraestructura productiva es la red. Sin una conectividad bien planeada, tu Máquina Virtual es simplemente una isla aislada sin utilidad real.

Configurar la red en VMware Workstation o en otras herramientas de Virtualización no es solo pulsar un botón para que "tenga internet". Es entender el flujo de los paquetes, el aislamiento de los datos y la seguridad de tu sistema anfitrión. ¿Necesitas que tu servidor virtual sea accesible desde toda la oficina? ¿Estás montando un entorno de ciberseguridad para analizar un malware y necesitas que no salga ni un solo bit hacia tu router físico? ¿O quizás buscas un entorno de desarrollo donde varias máquinas hablen entre sí pero permanezcan ocultas al mundo exterior?

Dominar las interfaces virtuales es lo que te permite simular arquitecturas complejas de nivel empresarial en un simple portátil. No es lo mismo un entorno NAT, que nos da una salida rápida y segura a la web, que un LAN Segment, donde nosotros somos los dueños absolutos de la capa 2 y 3. En esta guía vamos a explicarte qué sucede "bajo el capó" de cada interfaz, qué requisitos de infraestructura necesitas para que no se te caiga el invento y cómo evitar esos conflictos de IP y MAC que suelen volver locos a los principiantes.

Vamos a explicar las opciones que nos entrega VMware Workstation:

- Bridge

- NAT

- Host-Only

- Custom

- LAN Segment

Interfaces de Red en VMware Workstation

Entender cómo conectar tus máquinas virtuales (VMs) es vital, especialmente si estás montando laboratorios de Ciberseguridad o infraestructuras complejas.

- Bridged (Puente)

Es como si tiraras un cable físico desde tu máquina virtual directamente al router de tu casa u oficina.

- Técnicamente: La VM utiliza la tarjeta de red física del host para conectarse a la red. Tiene su propia dirección MAC y solicita su propia IP al DHCP de tu red real.

- Funciones: Permite que la VM sea un PC / Servidor más en la red. Otros equipos físicos podrán verla y hacer por ejemplo, ping a ella.

- Requisitos: Necesitas que el router (o servidor DHCP) tenga IPs libres.

- ** Nota ** : En redes corporativas con seguridad de puerto (Port Security), esto puede bloquear tu boca de red porque el switch detecta dos MACs distintas en un mismo cable.

- ** Nota ** : En redes corporativas con seguridad de puerto (Port Security), esto puede bloquear tu boca de red porque el switch detecta dos MACs distintas en un mismo cable.

- NAT (Network Address Translation)

Es la opción por defecto y la más "segura" para navegar rápido.

- Técnicamente: VMware crea una red privada virtual y y tu PC real hace de pasarela. La VM tiene una IP de un rango interno (ej. 192.168.120.x) que no existe fuera de tu ordenador.

- Funciones: La VM tiene salida a Internet y puedes ver a los equipos de tu red física, pero nadie desde fuera puede iniciar una conexión hacia la VM (a menos que hagas Port Forwarding).

- Requisitos: Que el servicio VMware NAT Service esté corriendo en tu Windows/Linux host.

- Host-Only (Solo Anfitrión)

Ideal para laboratorios cerrados donde quieres que la VM hable con tu PC, pero con nadie más.

- Técnicamente: Se crea una red privada entre el host y las VMs. No hay salida a la red física ni a Internet.

- Funciones: Perfecta para servicios que no quieres exponer o para gestionar la VM de forma aislada.

- Requisitos: Se instala un adaptador virtual en tu host (ej. VMnet1) para que tú puedas comunicarte con ellas.

- Custom (Personalizada)

Aquí es donde sacas el ingeniero que llevas dentro.

- Técnicamente: VMware permite usar hasta 10 redes virtuales (VMnet0 a VMnet19 en algunas versiones). Tú decides si un VMnet se comporta como Bridge, NAT o Host-Only.

- Funciones: Te permite segmentar. Por ejemplo, tener una red para "Servidores de Base de Datos" y otra para "Front-end" totalmente separadas.

- Requisitos: Configurar previamente el Virtual Network Editor de VMware con privilegios de administrador.

- LAN Segment

El aislamiento total. Es el modo "paranoico" (y muy útil en Ciberseguridad).

- Técnicamente: Es un switch virtual privado que no tiene conexión con el sistema operativo anfitrión. Ni siquiera el host puede ver el tráfico a menos que metas una pata en ese segmento. Interesante si quieres revisar virus informáticos, por ejemplo.

- Funciones: Análisis de malware o simulaciones de redes complejas donde quieres que el tráfico sea 100% estanco dentro del entorno virtual. No hay servidor DHCP por defecto, te toca configurar las IPs a mano (estáticas).

- Requisitos: Disciplina en el direccionamiento IP, ya que VMware no te dará una IP automáticamente aquí.

Tabla resumen Networks Adapters

|

Tipo |

Internet |

Ver Red Física |

Visible desde fuera |

DHCP incluido |

|---|---|---|---|---|

|

Bridge |

Sí |

Sí |

Sí |

El de tu casa/office |

|

NAT |

Sí |

Sí |

No (está detrás de NAT) |

Sí (interno VMware) |

|

Host-Only |

No |

No |

No |

Sí (interno VMware) |

|

LAN Segment |

No |

No |

No |

No |

Domina el Mapa para no perderte en la Red

En definitiva, elegir entre Bridge, NAT, Host-Only o un LAN Segment no es una decisión que deba tomarse a la ligera ni por puro azar.

La virtualización es la herramienta más potente que tenemos, pero solo si sabemos controlar el flujo de los datos. No se trata solo de que "la máquina tenga internet", sino de entender quién puede ver a quién y qué puertas estás dejando abiertas en tu propio equipo.

Configurar tus interfaces con criterio es lo que diferencia a un usuario de VMware de un verdadero Arquitecto de Sistemas. Un error en la elección (como usar un Bridge en una red corporativa sin permiso) puede causarte problemas de seguridad o conflictos de IP reales, mientras que el uso inteligente de LAN Segments te permite crear laboratorios de ciberseguridad totalmente estancos donde puedes "romper cosas" sin miedo a comprometer tu red física.

Recuerda, la red es el sistema nervioso de tus máquinas virtuales. Si la diseñas bien desde el principio, tu entorno será escalable, seguro y profesional.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!